Seguridad en Internet es un tema cuya importancia va aumentando en la medida en que el uso de las transacciones en la red se hace más accesible. Paralelamente, se incrementa la necesidad de que la Seguridad en Internet sea reforzada. Con este propósito, la tecnología SSL ofrece las herramientas con los estándares más altos y las Marcas de Confianza se empeñan en sus procesos para avalar a las Organizaciones. Ambas convergen en que los usuarios web obtengan los mejores resultados en calidad y confianza.

El concepto de Seguridad en Internet va tomando matices más complejos y especializados. Actualmente, incluye servicios y estrategias para resguardar el intercambio de información y quienes la emiten o reciben. Y cada vez existen instrumentos más precisos que proporcionan seguridad en toda la red protegiendo los servidores con acceso a Internet y a redes privadas.

Asimismo, la Seguridad en Internet se ha convertido en un asunto vital para las Organizaciones que transmiten información confidencial por las redes. De ella depende la confianza de los visitantes a su sitio web porque los consumidores se resisten a facilitar datos personales, números de tarjetas de crédito, contraseñas o cualquier información confidencial por temor a que sea interceptada y manipulada con malas intenciones y los exponga a riesgos como fraude o robo de identidad.

En consecuencia, la Seguridad en Internet para evitar el abandono de transacciones, por los temores y riesgos de los usuarios, se ha convertido en un reto para el comercio electrónico. Existen evidencias estadísticas de que el 21 por ciento de los consumidores en línea han dejado a medias alguna compra porque les preocupaba la seguridad de los datos de su tarjeta de crédito y, por motivos similares, otros compradores consumen en menores cantidades.

Por lo anterior, la Seguridad en Internet se revela como una necesidad constante de garantías para que los consumidores sepan que sus transacciones en línea están protegidas.

¿por que lo escojo?

por que me pareció muy importante.

por que me pareció muy importante.

- Es importante que te comuniques con aquellas personas que conozcas, y que restringas a ella el acceso a tu información personal.

- No aceptes invitaciones por Internet de personas desconocidas o bloquea el acceso a aquellas que no te interesen.

- Ten cuidado con los mensajes, fotografías, videos o información personal (direcciones, teléfono…) que publiques y con quién la compartas, ya que podría ser utilizada por terceros en tu contra.

- Si empiezas a recibir mensajes insultantes o que te molesten en su contenido, corta toda comunicación con esa persona, e informa de ello a la autoridad competente.

- Guarda los mensajes inadecuados para poderlos poner a disposición de la autoridad competente para que actúe si así lo considera oportuno.

- Igualmente, si ves que es otra persona o compañero el que está sufriendo el ciberacoso no participes de él ni cierres los ojos, avisa a tus padres o profesores para frenar el sufrimiento del bullied o acosado.

- No te fíes de los regalos o propuestas sospechosas de desconocidos, ni conciertes citas con desconocidos.

- No le sigas el juego al acosador. Si te sientes presionado o insultado por alguien no devuelvas el golpe o le insultes tú, porque sólo conseguirás alargar el acoso o hacerlo más violento aún.

- Trata con personas que puedan estar preparadas, ya sea por su edad o por su profesión sobre el asunto, para que te dé indicaciones claras sobre los pasos a seguir para frenar el ciberacoso.

- Sigue las orientaciones recibidas por ese experto, y suprime de tu red de contactos a quien no te interese mantener.

- También puede ser útil informar a los proveedores de servicios a través de los cuales se haya sufrido elciberbullying (compañía de Internet, canal de chat, Facebook, Tuenti, etcétera) de las actuaciones o mensajes inadecuados para que veten dichos contenidos o al usuario acosador si lo consideran oportuno.

- ¿por que lo elegí?

- me pareció un texto muy importante

- ¿que es el stalking?

- Stalking es una voz anglosajona que significa acecho y que describe un cuadro psicológico conocido como síndrome del acoso apremiante. El afectado, que puede ser hombre o mujer,persigue de forma obsesiva a la víctima: la espía, la sigue por la calle, la llama por teléfono constantemente, la envía regalos, la manda cartas y sms, escribe su nombre en lugares públicos y, en casos extremos, llega a amenazarla y a cometer actos violentos contra ella.

En EE UU, el stalking está presente en los medios de comunicación, porque se hacen eco de los procesos y sentencias por este tipo de hostigamiento. En España apenas se menciona, pues no hay una auténtica legislación al respecto. Generalmente, el acosador ha mantenido una relación sentimental con la víctima y no acepta el hecho de haber sido abandonado.

- ¿por que lo elegí?

- por que me pareció muy interesante

- ¿que es el sexting?

El sexting consiste en el envío de contenidos de tipo sexual (principalmente fotografías y/o vídeos) producidos generalmente por el propio remitente, a otras personas por medio de teléfonos móviles.

- Según el glosario de ciberseguridad del gobierno de Australia del Sur, es el acto mediante el cual una fotografía digital sexualmente explícita que una persona se toma a sí misma es enviada a otra persona como un MMSpor medio del teléfono móvil.El Centro de Investigación sobre Delitos contra los Niños de la Universidad de New Hampshire en su destacado estudio publicado en diciembre de 2011 define el sexting como “imágenes sexuales producidas por menores susceptibles de ser consideradas pornografía infantil”.Otra definición es la que da el Urban Dictionary: “el acto de enviar mensajes de teléfono móvil a alguien con el objetivo de tener con el o ella un encuentro sexual; inicialmente intrascendente, más tarde se convierte en algo sugerente y finalmente explícito

- ¿por que lo elegí?

- un texto muy interesante para saber.

- ¿que es la ingeniería social?

- Ingeniería social es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos. Es una técnica que pueden usar ciertas personas, tales como investigadores privados, criminales, o delincuentes informáticos, para obtener información, acceso o privilegios en sistemas de información que les permitan realizar algún acto que perjudique o exponga la persona u organismo comprometido a riesgo o abusos.El principio que sustenta la ingeniería social es el que en cualquier sistema "los usuarios son el eslabón débil". En la práctica, un ingeniero social usará comúnmente el teléfono oInternet para engañar a la gente, fingiendo ser, por ejemplo, un empleado de algún banco o alguna otra empresa, un compañero de trabajo, un técnico o un cliente. Vía Internet o la web se usa, adicionalmente, el envío de solicitudes de renovación de permisos de acceso a páginas web o memos falsos que solicitan respuestas e incluso las famosascadenas, llevando así a revelar información sensible, o a violar las políticas de seguridad típicas. Con este método, los ingenieros sociales aprovechan la tendencia natural de la gente a reaccionar de manera predecible en ciertas situaciones, –por ejemplo proporcionando detalles financieros a un aparente funcionario de un banco– en lugar de tener que encontrar agujeros de seguridad en los sistemas informáticos.Quizá el ataque más simple pero muy efectivo sea engañar a un usuario llevándolo a pensar que un administrador del sistema está solicitando una contraseña para varios propósitos legítimos. Los usuarios de sistemas de Internet frecuentemente reciben mensajes que solicitan contraseñas o información de tarjeta de crédito, con el motivo de "crear una cuenta", "reactivar una configuración", u otra operación benigna; a este tipo de ataques se los llama phishing (se pronuncia igual que fishing, pesca). Los usuarios de estos sistemas deberían ser advertidos temprana y frecuentemente para que no divulguen contraseñas u otra información sensible a personas que dicen ser administradores. En realidad, los administradores de sistemas informáticos raramente (o nunca) necesitan saber la contraseña de los usuarios para llevar a cabo sus tareas. Sin embargo incluso este tipo de ataque podría no ser necesario –en una encuesta realizada por la empresa Boixnet, el 90 % de los empleados de oficina de la estación Waterloo de Londres reveló sus contraseñas a cambio de un bolígrafo barato–.1Otro ejemplo contemporáneo de un ataque de ingeniería social es el uso de archivos adjuntos en correos electrónicos, ofreciendo, por ejemplo, fotos "íntimas" de alguna persona famosa o algún programa "gratis" (a menudo aparentemente provenientes de alguna persona conocida) pero que ejecutan código malicioso (por ejemplo, usar la máquina de la víctima para enviar cantidades masivas de spam). Ahora, después de que los primeros correos electrónicos maliciosos llevaran a los proveedores de software a deshabilitar la ejecución automática de archivos adjuntos, los usuarios deben activar esos archivos de forma explícita para que ocurra una acción maliciosa. Muchos usuarios, sin embargo, abren casi ciegamente cualquier archivo adjunto recibido, concretando de esta forma el ataque.La ingeniería social también se aplica al acto de manipulación cara a cara para obtener acceso a los sistemas informáticos. Otro ejemplo es el conocimiento sobre la víctima, a través de la introducción de contraseñas habituales, lógicas típicas o conociendo su pasado y presente; respondiendo a la pregunta: ¿Qué contraseña introduciría yo si fuese la víctima?

-

- Como Proteger tu computador de amenazas en internet?

- Es esencial mantener su computadora segura para proteger su privacidad, reducir el riesgo del robo de identidad y evitar que los hackers controlen su computadora. Desafortunadamente, no siempre es fácil proteger su computadora. Los hackers con frecuencia parecen estar un paso más adelante del público, incluso de las personas que utilizan los mejores métodos de seguridad.Para proteger su privacidad e información sensitiva usted necesita tomar varias medidas, incluyendo prevenir, detectar y responder a una gran variedad de ataques. Hay muchos riesgos, y unos son más serios que otros. Algunos de los peligros son:

- Virus que infectan todo su sistema.

- Personas que entran a su sistema y hacen modificaciones a sus archivos.

- Hackers que usan su computadora para atacar a otros.

- Ladrones que roban su computadora y su información personal.

No existen garantías de que algunas de estas cosas no sucedan, incluso si usted toma las mejores precauciones. Sin embargo, usted puede tomar medidas para minimizar los riesgos a su computadora e información personal. Finalmente, la seguridad de su computadora depende de usted. - ¿Que es el spam en el correo electrónico?

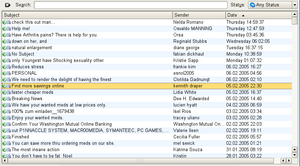

- Los términos correo basura y mensaje basura hacen referencia a los mensajes no solicitados, no deseados o con remitente no conocido (correo anónimo), habitualmente de tipo publicitario , generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. La acción de enviar dichos mensajes se denominaspamming. La palabra equivalente en inglés, spam, proviene de la época de la segunda guerra mundial, cuando los familiares de los soldados en guerra les enviaban comida enlatada; entre estas comidas enlatadas se encontraba una carne enlatada llamada spam, que en los Estados Unidos era y sigue siendo muy común.1 2 Este término comenzó a usarse en lainformática décadas más tarde al popularizarse, gracias a un sketch de 1970 del grupo de comediantes británicos Monty Python, en su serie de televisión Monty Python's Flying Circus, en el que se incluía spam en todos los platos.3Aunque se puede hacer spam por distintas vías, la más utilizada entre el público en general es la basada en el correo electrónico. Otras tecnologías de Internet que han sido objeto de correo basura incluyen grupos de noticias, usenet, motores de búsqueda, redes sociales, páginas web, wiki, foros, blogs, a través de ventanas emergentes y todo tipo de imágenes y textos en la web.El correo basura también puede tener como objetivo los teléfonos móviles (a través de mensajes de texto) y los sistemas de mensajería instantánea como por ejemplo Outlook,Lotus Notes, Windows live , etc.También se llama correo no deseado a los virus sueltos en la red y páginas filtradas (casino, sorteos, premios, viajes, drogas, software y pornografía), se activa mediante el ingreso a páginas de comunidades o grupos o acceder a enlaces en diversas páginas o inclusive sin antes acceder a ningún tipo de páginas de publicidad.

- ¿Como Usar las redes sociales de forma segura?

- Hoy en día casi todos usamos las redes sociales, todo el mundo registrado puede tener acceso a nuestros datos, las fotos que colgamos y a los comentarios.Aunque en un principio sólo acceden los amigos aceptados, en realidad también pueden acceder los amigos de los amigos y los amigos de estos últimos, convirtiéndose en una espiral sin fin. Por ello es muy importante concienciarnos del peligro que esto supone para nuestra intimidad.Por lo que debemos recordar:- Compartir nuestro perfil sólo con amigos o gente que conozcamos.- Antes de publicar fotos o videos piensa en ti y en tu familia y amigos, puede que ellos no quieran que cualquiera les pueda ver en la red y además sus imágenes podrían ser modificadas sin su consentimiento.- Tener cuidado al usar aplicaciones creadas por terceros.- No publicar datos personales ni información que pueda identificarnos.- No dejar nuestro perfil abierto.- Al usar estas redes configurar adecuadamente el nivel de privacidad. Leer las Condiciones de Uso y Privacidad de cada red social.- No compartir la contraseña.